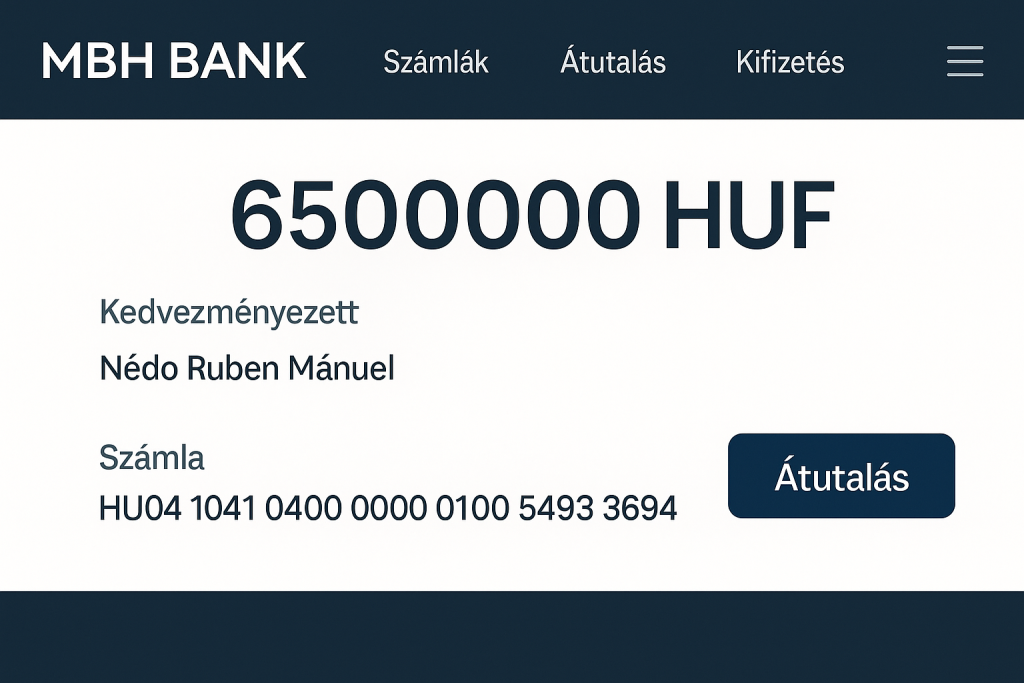

Nédó Ruben Mánuel nevére elutalták/ellopták a sértett megtakarítását

🔴 2025. április 15-től feltörték számos felhasználó MBH Banknál vezetett számláját és kifosztották, adathalász támadásokkal

Tömeges adathalász támadás érte az MBH Bank ügyfeleit – milliós károk keletkeztek és ebből az okból, minden adatot megvizsgáltunk amit csak megkaptunk.

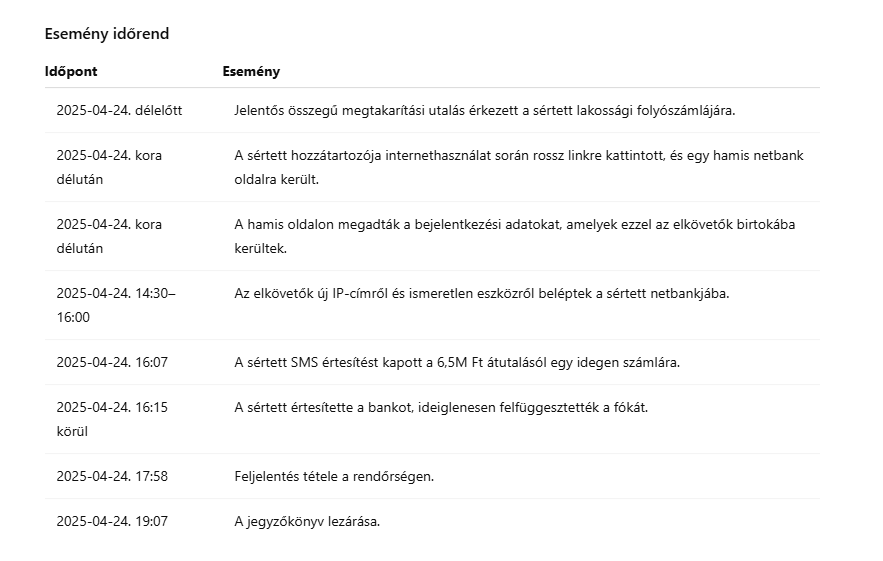

2025 áprilisában egy magyar lakossági ügyfél számlájáról 6,5 millió forintot emeltek le adathalász támadás segítségével. Az ügyfél a Google keresőben rákattintott egy, az MBH Bank netbank oldalát másoló hamis oldalra (cím: takarek.login-onlihe-mbhdank.com), ahol megadta belépési adatait és SMS-hitelesítését is. Az adatok birtokában a csalók beléptek a netbank fókjába, majd azonnal nagy értékű átutalást hajtottak végre. Mindez nemcsak a megszerzett adatok miatt volt lehetséges, hanem a banki rendszer kritikán aluli felkészültsége miatt is. A biztonsági kérdéseket, miérteket már elemeztük ebben a cikkünkben.

🔴 Főbb észrevételek és hibapontok

- IP-cím- és eszközfelismerés hiánya

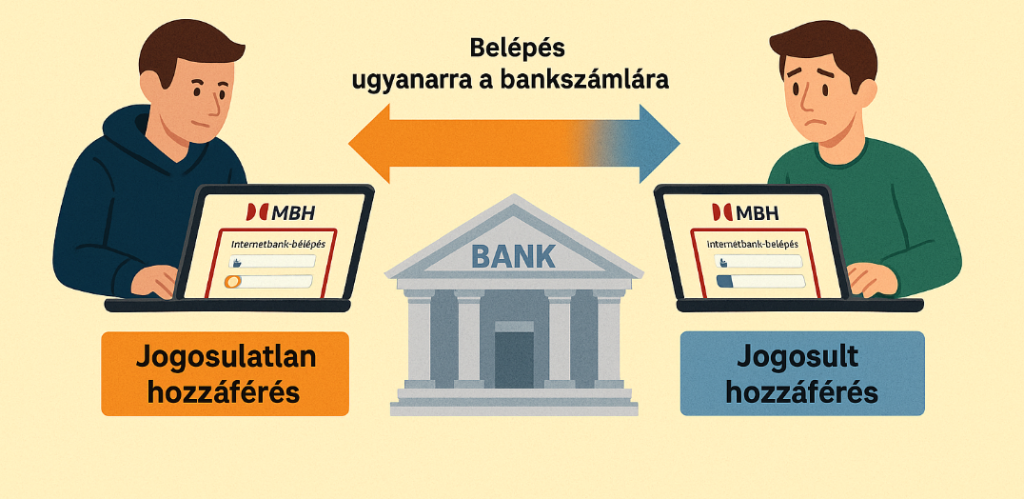

A belépés ismeretlen eszközről és szokatlan IP-címről történt.

A bank nem kért újraazonosítást vagy kétfaktoros (2FA) hitelesítést.Jogszabályi háttér: A PSD2 irányelv és az SCA (Strong Customer Authentication) előírja, hogy magas kockázati szintnél további azonosítást kell alkalmazni. - Tranzakciós validáció hiánya

A 6,5M Ft összegű utalás nem volt SMS-ben vagy push értesítéssel megerősítve.

Egyetlen automatikus értesítés történt az utalás megtörténte után. - Belépési és tranzakciós értesítések hiánya

Nem érkezett azonnali értesítés a rendszerbe való bejelentkezésről idegen helyről. - Védelem alacsony szintje

Nem volt manuális vagy automatizált ellenőrzés a jelentős összegű tranzakció előtt.

A banki rendszer nem blokkolta a gyanús bejelentkezést.

🔴Mi lenne az elvárható normális működés?

Minden modern netbanki rendszerben, főleg ekkora összegek esetén alapvető lenne:

-

Egyidejű több IP-címről történő munkamenetek blokkolása:

ha ugyanazzal a belépési azonosítóval két különböző IP-ről pár perc különbséggel próbálnak belépni, a rendszer:

-

automatikusan kilépteti az aktív szekciókat,

-

ideiglenesen zárolja a fiókot,

-

riasztja az ügyfelet SMS-ben vagy push notification formájában,

-

új azonosítást kér.

Nédó Ruben Mánuel nevére elutalták/ellopták a sértett megtakarítását

-

-

Session Hijacking Detection:

-

Ha egy aktív munkamenet során IP-cím változás történik, azonnal bontja a kapcsolatot.

-

Ezt minden komoly bank implementálja (Citibank, HSBC, Revolut stb.).

-

-

Párhuzamos IP figyelés:

-

Modern rendszerek felismerik, ha ugyanazzal a session ID-val 5 percen belül két teljesen más IP-ről próbálnak kapcsolatot létesíteni.

-

Ez biztonsági protokoll megsértésének minősül, azonnali zárolással.

-

A hiba súlyossága:

| Terület | Elvárás | MBH Bank valós működése |

|---|---|---|

| Session kezelés | Egyazon időben egy IP-ről aktív kapcsolat | Nem kontrollálták |

| IP-anomália felismerés | Különböző IP-ről belépés = riasztás | Nem érzékelték |

| Ügyfél védelmi értesítés | Gyanús eseménynél SMS vagy zárolás | Nem történt |

| Tranzakciók validálása | Extra hitelesítés gyanús belépés esetén | Nem volt |

Egyszerűen egy felkészült banki rendszer ezeket, automatikusan blokkolja, sőtt tovább megyünk: a visszaélés ellen, szakmailag gyorsan és hatékonyan fellép.

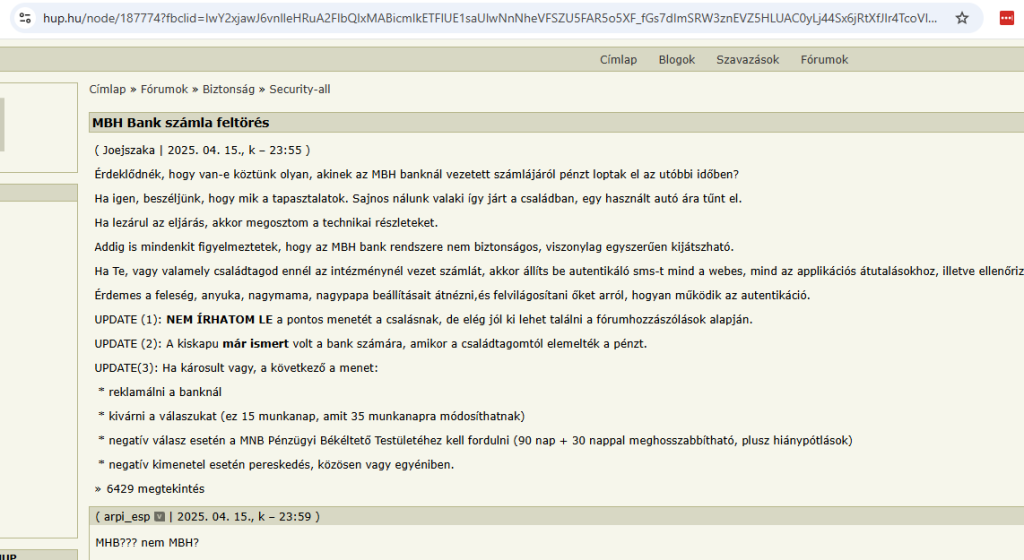

A HUP- hu cikkét olvasva van az MBH Banknál probléma bőven

A HUP-on egy felhasználó indított mostanra “cunami” -t a kérdések válaszok tekintetében, mert a posztoló felhasználó rokoianit érte kifosztásos támadás az MBH Bank rendszerében és bizony sok érdemi reakciót nem észlelt a posztoló.

Annál több mások által megfogalmazott véleményből kiderülnek a gondok, sorban lássuk őket.

Súlyosság szerinti rangsor a sértetti állításokból és panaszokból, 10-től 1-ig osztályozva:

(kizárólag az MBH Bank hibáját vagy potenciális hibáját figyelembe véve, nem az elkövetőre fókuszálva a HUP-on posztolók állításaiból)

| Súlyosság | Panasz / észrevétel | Rövid indoklás |

|---|---|---|

| 10 | A bankrendszer lehetővé tette, hogy más nevében teljeskörű hozzáférést szerezzenek egy fiókhoz | Ez alapvető biztonsági hiba; ha egy megtakarítási célú számlát (nem fundamentát) így ki lehet üríteni, az súlyosan hibás rendszerre utal. |

| 9 | A hitelesítés hiányos vagy kijátszható volt (pl. autentikációs SMS beállítás nem volt kötelező) | Az MBH alapbeállításai nem kényszerítették ki a 2FA védelmet, ami banki szinten súlyos mulasztás. |

| 8 | A sértett kérésére a bank nem biztosította időben a számlavédelmet (pl. befagyasztást vagy korlátozást) | Az időhúzás veszélyes: a pénz kimenthetett, mivel nem reagáltak elég gyorsan. |

| 7 | A bank előre tudott a rendszeres sebezhetőségről, mégis késlekedett a javítással | Ha a kiskapu ismert volt a bank előtt, és nem javították, ez súlyos hanyagságot jelent. |

| 6 | Az online banki kommunikáció sérülékenysége (nem megfelelő certifikáció, pl. SSL/TLS) | A bank online felülete potenciálisan phisingre hajlamosította a felhasználókat. |

| 5 | A banki ügyfélszolgálat tájékoztatása zavaros, késedelmes, nem egyértelmű | Zavaró vagy késői tájékoztatás megnehezítette a kármentést, de ez inkább súlyosbító körülmény, mint önálló főhiba. |

| 4 | A másodlagos azonosítások (pl. SMS 2FA) nem voltak megfelelően védettek | Ha az SMS-ek interceptionje (pl. SIM-swap támadás) lehetséges, a banknak jobban kellett volna védenie az ügyfelet. |

| 3 | A megtakarítási célú utalások kontrollja hiányzott (nagy összegnél sincs extra ellenőrzés) | Nagy összegű tranzakciók esetén fokozott biztonsági ellenőrzést kellett volna alkalmazni. |

| 2 | A sértett digitális tudatossága alacsony volt, de a bank nem segítette edukációval | Az edukáció hiánya hiba, de nem akkora súlyú, mint a technikai hibák. |

| 1 | A mobilbank applikáció helyett a kevésbé biztonságos webes belépés preferálása volt lehetséges | Ez a banki “engedi, de nem ajánlja” kategória, nem önmagában súlyos, hanem a többi hibával együtt. |

🔴 Megjegyzésünk az, hogy az MBH bank súlyos hibákat véthetett

-

Az MBH Bank súlyos hibákat vétett az alapértelmezett biztonsági beállításokkal, lassú reakcióval, és ismert sérülékenységek kezelésének elmulasztásával.

-

Az ügyfél bizonyos szempontból felelős lehetett (pl. nem állított be 2FA-t), de a fő felelősség a bankot terheli, ha a rendszer ilyen könnyen kijátszható volt.

-

A megtakarítási célú pénzmozgás extra kontrollja különösen nagy jelentőségű lenne — és itt ez nem történt meg.

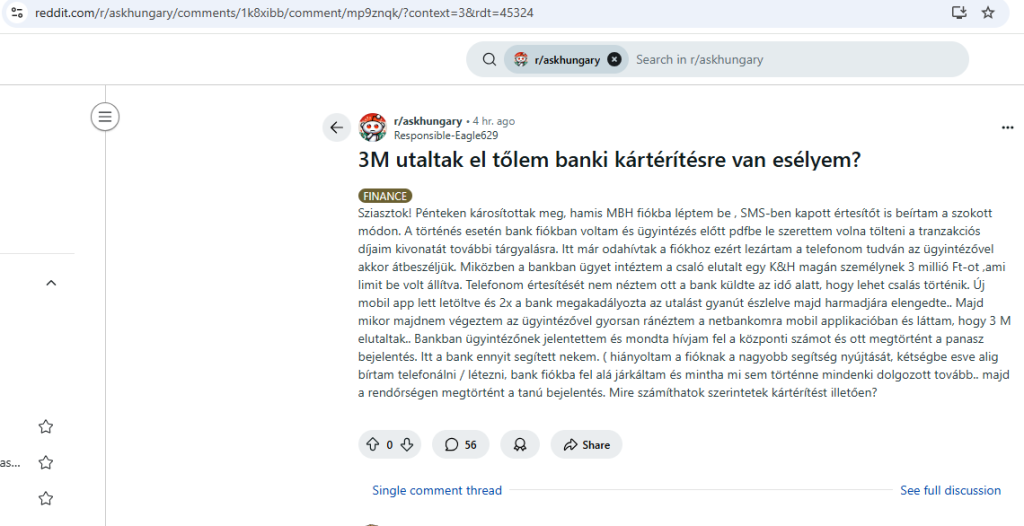

A Reddites felhasználót 3 Millió forinttal kopasztották meg az MBH Bankban éppen ma!

Ahogyan végig néztük a felsorolt oldalakat, a leírásokat és számos jogi okfejtést is, bizony akadnak tennivalók a következő jogszabályok szakmailag hiteles végrehajtását illetően, mert hát ezek azok a jogi okok ami a bankok Magyarországi működésének feltételei.

- PSD2 irányelv: erős ügyfél-hitelesítés és kockázatalapú védelem.

- Hpt. 288. §: ügyfélpénzek biztonságos kezelése.

- GDPR 32. cikk: a személyes adatok védelmének garantálása.

Az, hogy az MBH bank hogyan teljesítette azt az alapvető kötelezettségét, hogy kockázatalapú és valós idejű védelmi rendszereket alkalmazzon? – ezt a kérdést az MNB Felügyeleti Osztályának kell megválaszolnia és a szükséges szankciókat alkalmaznia a felmerült hiányosságok esetén.

Végül: Hogyan tovább?

Az ügy tanulsága szerint a magyar pénzügyi szektorban is radikálisan új alapokra kell helyezni az elektronikus ügyfélvédelmet. A nemzetközi gyakorlathoz igazodó, azonnali beavatkozást garantáló technikai protokollok hiánya többé nem maradhat következmények nélkül.

Az ügyet nyomon követjük, és folyamatosan tájékoztatunk benneteket.

#VéddMegMagad #MBHBankBiztonság #PhishingVédelem #DigitálisTudatosság